Jakarta, www.lampungmediaonline.com – Indonesia salah satu negara dengan rata-rata traffic internet berbahaya paling tinggi di dunia dalam beberapa tahun terakhir, sekitar 38% dari seluruh traffic di dunia berasal dari Indonesia. Ini menunjukkan tingkat konektivitas dan penggunaan yang sangat tinggi. 2 Januari 2017

Dan yang paling mengkhawatirkan baru-baru ini ditemukan dalam sebuah forum teknologi berbahasa Indonesia di internet, panduan dasar pembuatan ransomware disebar bebas dan bisa dimiliki oleh siapa pun, ini artinya ke depan baik individu ataupun perusahaan di Indonesia akan mendapat banyak ancaman serangan ransomware lokal.

Penggunaan ransomware oleh penjahat siber sebagai salah satu ancaman paling mendesak yang dihadapi perusahaan dan organisasi di seluruh dunia. Tulisan tentang “create your own” atau “buat sendiri” ransomware di sebuah forum cyber Indonesia dalam bahasa Indonesia menjadi sinyalemen atau lonceng peringatan peningkatan ancaman oleh ransomware Indonesia di seluruh wilayah Indonesia.

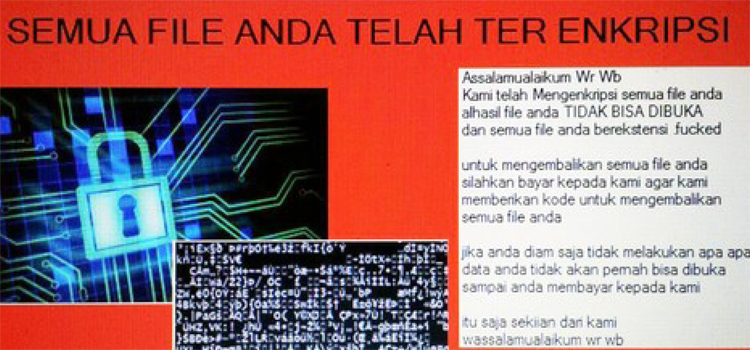

Mungkin sudah banyak yang mengetahui tentang ransomware, tapi bagi mereka yang belum memahami, ransomware adalah jenis malware yang mencegah pengguna mengakses data atau sistem sampai membayar uang tebusan kepada penjahat siber yang bertanggung jawab. Secara presentase, ransomware tidak sebesar malware lain, namun secara dampak yang diakibatkan sangat merugikan pengguna komputer.

Ransomware yang paling mendasar dan beberapa variannya di ponsel beroperasi dengan mengunci layar korban. Namun pada perkembangannya, ransomware mulai memanfaatkan enkripsi, yaitu suatu proses yang digunakan untuk pengaman suatu data yang disembunyikan atau proses konversi data (plaintext) menjadi bentuk yang tidak dapat dimengerti, sehingga keamanan informasinya terjaga dan tidak dapat dibaca.

Dan untuk membuka data yang dienkripsi dibutuhkan kunci dekripsi, yaitu kebalikan dari proses enkripsi, adalah proses konversi data yang sudah dienkripsi (ciphertext) kembali menjadi data aslinya (Original Plaintext) sehingga dapat dibaca atau dimengerti kembali. Dan kunci dekripsi ini hanya dimiliki oleh pelaku kejahatan ransomware.

Demam Virus yang Berulang

Terinspirasi Brontok (W32/Brontok), worm produksi Indonesia yang sangat legendaris dan mendunia sejak 2005. Dalam rentang 2009-2011 dikenal sebagai tahun yang sangat krusial bagi untuk disiarkan segera dunia siber Indonesia, saat itu terjadi persaingan penciptaan virus diantara penggiat dunia maya nasional, di mana banyak pihak di dunia siber Indonesia saling berlomba-lomba menciptakan berbagai macam virus berbahaya. Kemudian semakin banyak varian beredar seiring dengan disebarnya sourcecode Kspool/Kespo (W32/Delf) di internet. Deman virus dunia digital yang menjadi ajang perebutan prestise di kalangan praktisi siber nasional yang ingin unjuk gigi. Pertarungan lokal yang dampaknya ikut dirasakan secara global, Brontok pun melahirkan beberapa varian yang merupakan produk persaingan digital tersebut menjadi virus yang ditakuti di dunia. Atmosfir yang sama begitu terasa di masa akhir peralihan ke 2017, dengan beredarnya panduan dasar ransomware yang bisa memudahkan orang membuat ransomware menjadi pemicu peristiwa yang sama yang terjadi di tahun 2011 tersebut. Disusul ramainya berbagai forum lokal yang belakangan disibukan oleh aktivitas penggiat dunia maya Indonesia yang mulai kasak-kusuk mencari tahu tentang segala sesuatu mengenai ransomware, seperti mencari source code ransomware, menawarkan kerjasama, sampai membuat ransomware. Gejala yang semakin mengarah menjadi demam virus kedua atau lebih tepat “Demam ransomware.” Faktor Maraknya Ransomware di Dunia Penyebaran manual ransomware dalam berbagai bahasa seperti dalam kasus Indonesia membuktikan bahwa ransomware semakin populer di seluruh dunia. Belum lagi keberadaan cryptocurrency atau mata uang dunia maya seperti Bitcoin memberi penjahat siber kemudahan untuk mengambil uang tebusan tanpa bisa dilacak oleh pihak penegak hukum. Ransomware Indonesia .Fucked yang muncul pada pertengahan Desember 2016 Pertumbuhan ransomware juga berasal dari pengakuan penjahat siber bahwa mereka menghasilkan pendapatan yang sangat besar dengan menggunakan ransomware ketimbang cara lain, seperti dengan trojan perbankan untuk mencuri kredensial korban.

Faktor lain yang mendorong penggunaan ransomware adalah kemudahan untuk memperoleh ransomware di dunia bawah tanah atau dark web. Dalam pasar gelap dunia maya, ransomware sering diperjualbelikan oleh pengembang malware, tetapi yang paling buruk adalah RaaS atau Ransomware as a Service di mana ransomware menjadi komoditi yang bisa digunakan oleh siapa saja, dirancang untuk mudah digunakan bahkan oleh newbie sekalipun, dengan sistem bagi hasil sangat menguntungkan bagi mereka yang mau mengoperasikan. Ransomware sebagai Crimeware as a Service Seiring perkembangan teknologi, ransomware yang awalnya berupa software yang digunakan untuk edukasi keamanan siber, mengalami pergeseran tujuan. Beberapa orang melihat celah untuk mendapatkan keuntungan finansial, kejahatan siber kini perlahan berubah menjadi Crimeware as a Service. Modus ini melibatkan pengembang malware yang memanfaatkan forum dan pasar gelap untuk menjual malware ke kelompok cybercriminal yang memiliki botnet atau jaringan distribusi mereka sendiri, atau menyewa dari provider lain.

Hal ini memungkinkan pengembang malware fokus pada pekerjaan mereka dan mengurangi ancaman dan gangguan dari penegak hukum. Perkembangan ini menghasilkan beberapa efek: 1. Mendorong persaingan antara kelompok pengembang ransomware, ini mempercepat perkembangan kecanggihan dan keandalan varian ransomware, sehingga meningkatkan dampak infeksi pada target. 2. Memberikan dorongan kepada pelaku kejahatan ransomware yang memiliki kelemahan hal teknis dan skill, karena banyak ransomware dirancang untuk mudah dijalankan. 3. Internasionalisasi, memperluas jangkuan serangan ransomware ke daerah-daerah baru atau daerah yang selama ini belum tersentuh, atau belum digarap secara menyeluruh, seperti Indonesia misalnya. 4. Pembagian tugas yang jelas antara pengembang (developer) dan penyebar malware (distributor).

Faktor kedua dan keempat terlihat sangat jelas sudah mulai berjalan di Indonesia, dalam forum siber berbahasa Indonesia yang digunakan oleh praktisi siber Indonesia, mereka memilih menawarkan source code ransomware kepada sesama anggota forum untuk tujuan pembelajaran dan tentunya masing-masing tertarik untuk memodifikasi sesuai keahlian dan kepentingannya. Di forum lain, mulai muncul secara terbuka calon pembeli ransomware buatan pengembang lokal. Ransomware dan Trojan Perbankan Android Pengembang malware sepertinya terus mengembangkan metode serangan siber dengan berbagai cara, seperti pergerakan yang belakangan mulai terjadi di dunia bawah tanah, di mana trojan perbankan android menjadi satu paket dengan fitur ransomware untuk menutup akses pengguna ke perangkat mereka sekaligus mengenkripsi data untuk mendapat keuntungan ganda. Ransomware berperan sebagai sistem monetisasi sekunder, dengan fokus utama mendapat keuntungan dari kredensial yang dicuri, dan di satu sisi masih bisa mendapat uang tambahan dari hasil memeras korban dengan ransomware.

Atau apabila trojan perbankan gagal dalam mengumpulkan login atau rincian kartu kredit, mereka masih punya rencana cadangan dengan memanfaatkan ransomware sebagai ganti pendulang uang. Alasan lain yang lebih berbahaya adalah saat ransomware mulai mengunci layar ponsel, yang bertujuan untuk mengalihkan perhatian pemilik ponsel agar sibuk berupaya membuka layar. Di belakang layar pelaku melakukan transaksi penipuan menguras isi rekening bank korban.

Trojan perbankan android bukan barang baru di dunia kejahatan siber di Indonesia, aplikasi sejumlah bank di Indonesia sempat diduplikasi oleh penjahat siber untuk mengelabui pengguna mobile atau memanfaatkan malware untuk menyusup masuk ke dalam sistem operasi ponsel dan komputer untuk melakukan aktivitas siber berbahaya. Survei Osterman Research Metode utama lama masih digunakan oleh pengembang ransomware lokal, yaitu melalui Autorun atau transfer file via USB/External drive. Secara umum, penyebaran ransowmare diperkirakan masih akan menggunakan cara yang sama seperti melalui email phishing dan attachment berbahaya seperti hasil survei dari Osterman Research bahwa email link dan email attachment mencapai 59 persen dari seluruh infeksi ransomware. Pengguna dua kali lipat lebih banyak terinfeksi dengan mengklik sesuatu daripada mengunjungi situs web yang terinfeksi. Mengacu pada data dari www.mimosacloud.com, persentasi SPAM mencapai 40% dari jumlah keseluruhan email yang ditujukan pada sebuah domain di Indonesia.

Dari nilai tersebut lebih dari 50% mengandung trojan yang tidak menutup kemungkinan bagian dari penyebaran ransomware. Apat dilihat bahwa penyebaran melalui email tetap menarik, dan seringkali tujuan penerima adalah bagian finance/purchasing. Ini menunjukkan pengirim sudah meiliki target spesifik pada perusahaan, dan biasanya titik ini menjadi titik lemah dari sebuat perusahaan yang sudah menggunakan teknologi. Edukasi Siber Bagian dari Proteksi Indonesia dan negara-negara lain di kawasan Asia pasific sebelumnya menjadi target oleh varian CTB-Locker dan KimcilWare. Tapi dengan adanya pergeseran tren modus operandi, penjahat siber lokal semakin mampu untuk membeli dan beradaptasi dengan varian ransomware yang ada atau memodifikasinya menjadi ransomware lokal untuk ditargetkan kepada bisnis lokal. Menghadapi situasi seperti ini, di mana ancaman siber terus berkembang, seluruh lapisan masyarakat mulai dari dunia usaha, pendiidikan dan berbagai sekor lain di tanah air harus mulai membangun kesadaran pentingnya edukasi dan prasarana yang bisa mendukung keamanan informasi. Pendidikan membuat perbedaan yang besar saat kita bekerja dalam dunia keamanan informasi, karena sehebat apa pun teknologi keamanan tanpa disertai SDM yang mumpuni sama saja tidak memiliki perlindungan sama sekali.

“ESET sebagai salah satu pengembang Antimalware memberikan perhatian khusus terhadap perkembangan ini. Tindakan pencegahan sudah menjadi bagian yang tidak bisa dihindarkan dan menjadi perhatian utama, seperti memastikan seluruh komputer yang terhubung ke dalam jaringan sudah menggunakan antimalware dengan konfigurasi yang mendukung anti ransomware, juga setiap mailserver sudah terlindungi dari spam dan malware. Dan yang paling utama bagi setiap perusahaan harus memiiki program edukasi yang jelas dan berkala untuk setiap personel terkait keamanan data. Hal yang sama juga berlaku bagi pengguna individu, karena pendidikan keamanan siber semestinya sudah menjadi keharusan yang tak bisa ditawar-tawar lagi,” demikian penjelasan Yudhi Kukuh, Technical Consultant PT Prosperita – ESET Indonesia menanggapi prediki serangan ransomware lokal di tahun 2017.

Travel Lampung Jakarta, Diantar sampai Rumah Ongkos Murah Layanan Prima

Travel Jakarta Lampung PP Dapat Free Snack dan 1 Kali Makan

Travel Lampung Depok via Tol Tiap Berangkat Pagi dan Malam

Harga Travel Bekasi Lampung Antar Jemput Murah sampai Rumah

Travel Palembang Lampung Lewat Tol Hemat Cepat sampai Alamat